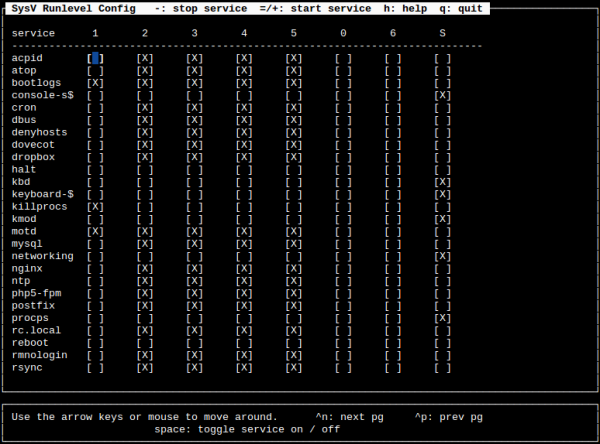

Сегодня я расскажу как настроить связку nginx + php5-fpm под Debian.

Начнём с инсталляции nginx.

И тут же мы сталкиваемся с тем, какой именно пакет ставить, т.к. их существует аж три:

- nginx-light

- nginx-full

- nginx-extras

Отличаются они только поставкой дополнительных модулей.

Вызовем описание пакета nginx-light

aptitude show nginx-light

aptitude покажет какие именно дополнительные модули входят в “лёгкую” версию nginx

STANDARD HTTP MODULES : Core, Access, Auth Basic, Auto Index, Charset, Empty GIF, FastCGI,

Gzip, Headers, Index, Log, Map, Proxy, Rewrite, Upstream.

OPTIONAL HTTP MODULES : Gzip Precompression, IPv6, SSL, Stub Status.

THIRD PARTY MODULES : Echo.

А теперь для сравнения выведем список модулей “расширенной” версии nginx

aptitude show nginx-extras

STANDARD HTTP MODULES : Core, Access, Auth Basic, Auto Index, Browser, Charset, Empty GIF,

FastCGI, Geo, Gzip, Headers, Index, Limit Requests, Limit Zone, Log,

Map, Memcached, Proxy, Referer, Rewrite, SCGI, Split Clients, SSI,

Upstream, User ID, UWSGI.

OPTIONAL HTTP MODULES : Addition, Debug, Embedded Perl, FLV, GeoIP, Gzip Precompression,

Image Filter, IPv6, MP4, Random Index, Real IP, Secure Link, SSL,

Stub Status, Substitution, WebDAV, XSLT.

MAIL MODULES : Mail Core, IMAP, POP3, SMTP, SSL.

THIRD PARTY MODULES : Auth PAM, Chunkin, DAV Ext, Echo, Embedded Lua, HttpHeadersMore,

http push, Nginx Development Kit, Upload module, Upload Progress,

Upstream Fair Queue.

Как видите, список модулей и дополнений впечатляет.

С их подробной конфигурацией вы можете ознакомиться здесь и здесь.

Я рекомендую ставить nginx-light, т.к. чем меньше будет доставлено пакетов, тем меньше памяти будет “кушать” ядро nginx. Но также необходимо учитывать нужные модули для работы.

Читати далі…